[열린세상] 혼선 없는 개인정보보호 추진체계 필요/김민호 성균관대 법학전문대학원 교수

우리나라 국민의 72%에 해당하는 3500만명의 개인정보가 유출되는 초대형 침해사고가 있었다. 인터넷 포털 사이트 네이트와 소셜네트워크서비스인 싸이월드가 해커의 공격을 받아 가입자의 개인 아이디, 이름, 주민등록번호, 휴대전화번호, 이메일 주소 등의 개인정보가 통째로 유출된 것이다. 경찰은 해커의 침입 경로와 개인정보 유출 경위에 대해 수사에 들어간 상태이며, 방송통신위원회도 사고경위 파악을 위해 보안전문가가 포함된 조사단을 꾸려 조사를 벌이고 있다. SK커뮤니케이션즈 역시 대국민 사과와 함께 고객정보 보호대책을 내놓았다. 보관하는 개인정보를 최소화하고 수집하는 모든 개인정보는 암호화하겠다는 것이다.

개인정보보호법이 제정되어 발효를 앞두고 있는 시점에서 이러한 대형 개인정보 유출사고가 발생한 것이 매우 유감스럽다. 어떤 사람들은 개인정보보호법이 조금만 더 일찍 제정되었더라면 최악의 침해사고는 막을 수 있었을 것이라고 아쉬움을 토로한다. 하지만 좀 더 세밀히 속을 들여다보면 설사 개인정보보호법이 발효 중이었다 할지라도 지금과 크게 달라질 게 없다는 것을 알 수 있다. 개인정보보호법 제6조는 ‘개인정보 보호에 관하여는 정보통신망법, 신용정보보호법 등 다른 법률에 특별한 규정이 있는 경우를 제외하고는 이 법에서 정하는 바에 따른다.’라고 규정하고 있기 때문에 SK커뮤니케이션즈와 같은 ‘정보통신서비스 제공자’는 개인정보보호법이 아닌 정보통신망법을 우선 적용받는다.

실제로 정보통신망법은 분쟁조정, 침해신고센터 관련 규정 이외에는 개인정보보호법 제정에도 불구하고 개인정보보호 관련 조문을 유지하고 있다. 상황이 이렇다 보니 정보통신망을 통하여 전자적으로 처리되는 정보는 정보통신망법이 적용되고, 수기정보 등 전자적으로 처리되지 않는 정보와 비록 전자적으로 처리되더라도 이용자가 없는 정보(정보통신망법은 이용자가 있는 경우에만 적용되므로)는 개인정보보호법이 적용되는, 도무지 이해되지 않는 법체계가 만들어진 것이다.

이번 일은 개인정보 유출사고이면서 해킹이라는 정보보안사건이다. 사이버 공격으로 인한 정보보안사건이 터질 때마다 등장하는 단골 메뉴가 정부의 정보보안 추진체계, 즉 ‘컨트롤 타워’ 부재에 대한 지적이다. 방송통신위원회, 행정안전부, 국가정보원, 경찰청 등에 산재해 있는 정보보안 추진체계를 종합·조정하는 컨트롤 타워 역할을 어느 기관이 수행할 것인지에 대한 문제가 정리되지 않아 정보보안 침해사고에 효과적으로 대응하지 못하는 구조적 문제가 있다는 것이다.

이를 반면교사로 삼아 개인정보보호만큼은 조직화된 추진체계를 통하여 효과적인 대응전략을 수립·집행할 수 있도록 하여야 할 것이다. 그러기 위해서는 새롭게 출범할 예정인 개인정보보호위원회가 위상을 분명히 정립하여야 하며, 행정안전부와 방송통신위원회의 대승적 협력과 양보가 절실히 필요하다. 여러 부처에 산재해 있는 국가정보화정책을 종합·조정하기 위해 출범한 국가정보화전략위원회가 당초 설립 취지를 전혀 살리지 못한 채 유명무실한 위원회로 전락해 버린 까닭도 국가정보화전략위원회 자체가 그 위상을 분명히 정립하지 못한 데다가 각 부처가 대승적 결단을 내리기보다는 부처이기주의에 함몰되어 자기 것 지키기에 급급했기 때문이다.

지금의 상황은 개인정보보호 추진체계도 정보보안이나 국가정보화정책처럼 추진체계의 혼선을 초래할 가능성이 매우 크다. 개인정보보호법의 제정 취지는 개인정보처리자(사업자)들을 규제하고 괴롭히려는 것이 아니다. 개인정보를 안전하게 활용할 수 있도록 지원하고 도와줌으로써 사업자와 정보주체 모두를 개인정보의 침해로부터 안전하게 보호하려는 것이다. 따라서 개인정보보호 추진체계도 규제보다는 진흥과 지원을 정책의 우선순위로 할 수 있도록 설계되어야 할 것이다. 많은 사람들의 기대와 우려 속에서 탄생한 개인정보보호법이 원래의 입법취지에 맞게 잘 정착될 수 있도록 관계 부처는 물론이고 우리 모두 지혜를 모아야 할 때이다.

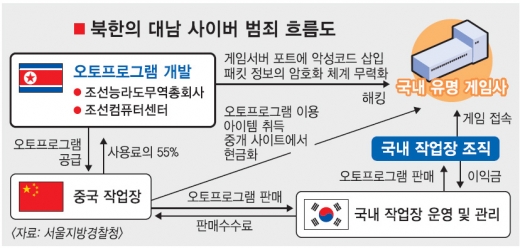

![[기고] 북한 사이버범죄 피해의 심각성/장준오 한국형사정책연구원 국제형사사법연구센터장·대한범죄학회 회장](http://img.seoul.co.kr/img/upload/2011/08/07/SSI_20110807184059_V.jpg)

![[열린세상] 혼선 없는 개인정보보호 추진체계 필요/김민호 성균관대 법학전문대학원 교수](http://img.seoul.co.kr/img/upload/2011/07/05/SSI_20110705172210_V.jpg)